11、答案:B

题解:知识管理的有关说法。PMBOK第98,100页。

A.知识管理同时管理显性和隐性知识,隐性知识通常由人开展交流和互动来分享。

B.正确答案。知识管理是利用已有的组织知识为本项目服务,同时把本项目的知识加以总结为组织以后的项目或运营服务。

C.知识管理也要基于现有知识的使用,在实践中生成新知识

D.显性知识和隐性知识的管理都很重要。

12、答案:A

题解:项目章程的内容和作用。PMBOK第81页。

A.正确答案。授权项目经理动用资源开展活动,是项目章程的核心作用之一。

B.项目管理计划是关于如何开展项目管理工作的安排。

C.协议是制定项目章程过程的输入,其中不一定包括对项目经理的正式任命和授权。

D.范围太广,针对性不强。项目文件是不属于项目管理计划但会影响项目管理工作的各种文件的统称。

13、答案:B

A.已完成的可交付成果,必须经过控制质量和确认范围过程,才能被提交绐结束项目或阶段过程办理移交手续。

B.正确答案。只有经控制质量过程核实,并通过确认范围过程验收的可交付成果,才能在结束项目或阶段过程中被移交。

C.核实的可交付成果是控制质量过程的输出,确认范围过程的输入。

D.没有这个提法。而且最终产品服务或成果移交是结束项目或阶段过程的输出。考点与页码:结束项目或阶段过程的输人注意区分:核实的可交付成果,验收的可交付成果与可交付成果移交。<PMBOK>第124~126页。

14、答案:C

题解:项目启动与商业论证。PMBIK第77~78页。

A.先评估商业论证报告目前是否仍然合理和有效,再据此编制项目章程。

B.对项目经理的正式任命,要等项目章程编制完成。

C.正确答案。商业论证报告是2年前完成的,也不是项目经理亲自主持的,应该先开展必要的评估。

项目经理无权修改商业论证报告,发现问题只能提出修改建议。

15、答案:D

题解:实施整体变更控制的工具。PMBOK第118~120页。

A.审批变更请求时需要使用专家判断。

B.需要召开会议讨论项目变更。

C.需要使用各种变更控制工具

D.正确答案。虽然在本过程中需要进行变更评审,但PMPBOK中并未列出这个工具与技术。

16、参考答案:D

解析:管理评审的目的是监控进展,决定计划和进度的状态,确认需求及其系统分配,或评价用于达到目标适应性的管理方法的有效性。技术评审的目的是评价软件产品。以确定其对使用意图的适合性,目标是识别规范说明和标准的差异,并向管理提供证据,以表明产品是否满足规范说明并遵从标准,而且可以控制变更。

软件审计的目的是提供软件产品和过程对于可应用的规则、标准、指南、计划和流程的遵从性的独立评价。审计是正式组织的活动,识别违例情况,并产生一个报告,采取更正性行动。同行评审是由软件工作产品生产者的同行遵循已定义的规程对产品进行的技术评审”,是一种通过作者的同行来确认缺陷和需要变更区域的检查方法。

17、参考答案:B、B

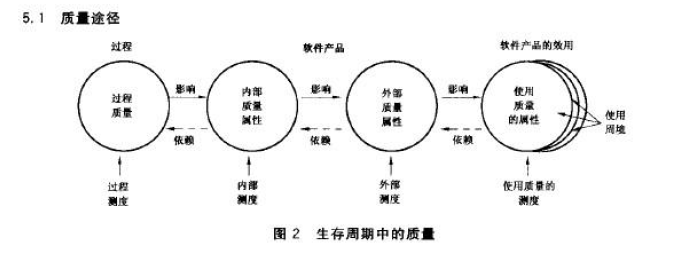

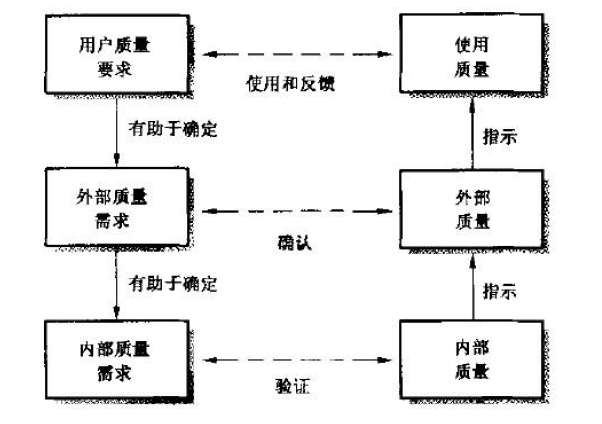

解析:根据《GB 16260.1-2006-T软件工程产品质量第I部分质量模型》:

18、参考答案:A

解析:根据《计算机软件质量确保计划规范GBT_12504-90》:

4.5评审和检查

必须规定所要进行的技术和管理两方面的评审和检查工作,并编制或引用有关的评审和检查规程以及通过与否的技术准则。至少要进行下列各项评审和检查工作:

4.5.1软件需求评审software requirements review

在软件概要设计结束后必须进行概要设计评审,以确保在软件需求规格说明书中所规定的各项需求的合适性。

4.5.2概要设计评审preliminary design review

在软件概要设计结束后必须进行概要设计评审,以评价软件设计说明书中所描述的软件概要设计在总体结构、外部接口、主要部件功能分配、全局数据结构以及各主要部件之间的接口等方面的合适性。

4.5.3详细设计评审detailed design review

在软件详细设计阶段结束后必须进行详细设计评审,以评价软件验证与确认计划中所规定的验证与确认方法的合适性与完整性。

4.5.5功能检查functional audit

在软件释放前,要对软件进行物理检查,以验证程序和文档已经满足在软件需求说明书中规定的所有需求。

4.5.6物理检查physical audit

在验收软件前,要对软件进行物理检查,以确保程序和文档已经一致并已做好了交付的准备。

4.5.7综合检查comprehensive audit

在软件验收时,要允许用户或用户所委托的专家对所要验收的软件进行设计抽样的综合检查,以验证代码和设计文档的一致性。

4.5.8管理评审management reviews

要对计划的执行情况定期(或按阶段)进行管理评审;这些评审必须由独立于被评审单位的机构或授权的第三方主持进行。

19、参考答案:C

解析:信息系统安全属性:

(1)保密性。应用系统产用的保密技术为:A.最小授权原则;B.防暴露;C.信息加密;D.物理保密。

(2)完整性。影响信息完整新的主要因素有设备故障、误码(传输、处理和存储过程中产生的误码,定时的稳定度和精度降低造成的误码,各种干扰源造成的误码)、认为攻击和计算机病毒等。保障应用系统完整性的主要方法有:

A.协议;

B.纠错编码方法,最简单和常用的纠错编码方法是奇偶检验法;

C.密码校验和方法,是抗篡改和传输失败的重要手段;

D.数字签名;E.公证。

(3)可用性,一般用系统正常使用时间和整个工作时间之比来衡量;

(4)不可依赖性,也称作不可否认性。

20、参考答案:C

解析:对称加密算法:加密和解密函数都使用同一个密钥常见的对称密钥算法有:IDEA、RC4、DES、3DES等DES:64比特密钥中包含了8比特奇偶校验位,实际密钥长度为56比特3DES是三重DES,3DES密钥长度是128比特(实际为112比特)IDEA国际数据加密算法,在PGP中采用,该算法中明文和密文分组长度是64比特,密钥长度为128比特。

对称密钥算法优点:加/解密速度快、密钥管理简单、适宜一对一的信息加密传输对称密钥算法缺点:加密算法简单,密钥长度有限(56比特/128比特),加密强度不高、密钥分发困难,不适宜一对多的加密信息传输。